Azure Security Assessment

Nell’ultimo decennio l’industria del cloud computing è stata interessata da una crescita esponenziale. Secondo Exploding Topics, dal 2015 ad oggi la quantità di dati aziendali gestiti e mantenuti in cloud è raddoppiata, fino a raggiungere circa il 60% della totalità delle informazioni corporate.

In particolare, circa il 22% del mercato cloud appartiene a Microsoft Azure, ampiamente impiegato sia in aziende di grandi dimensioni che negli small business.

I principali vantaggi dell’adozione di una infrastruttura in cloud sono:

- Riduzione dei costi: l’onere del mantenimento dei sistemi IT, sia in termini di risorse umane che economiche è demandato al cloud provider, al costo di un abbonamento di tipo pay-as-you-go.

- Scalabilità: le risorse possono essere scalate sia in senso crescente che decrescente in maniera agile e flessibile.

- Flessibilità: le risorse sono accessibili da internet, consentendo la collaborazione degli utenti da aree geografiche diverse.

Modello di Responsabilità Condivisa

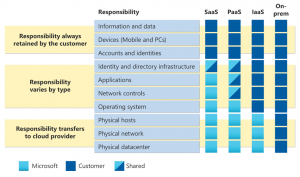

Dal punto di vista della sicurezza delle informazioni e dei sistemi, quando si è in presenza di servizi cloud, viene adottato il cosiddetto Modello di Responsabilità Condivisa, che definisce quali aspetti siano responsabilità del provider e quali siano invece di competenza dell’organizzazione cliente.

Di seguito vediamo il modello di responsabilità condivisa del cloud di Microsoft Azure.

Fonte: https://learn.microsoft.com/en-us/azure/security/fundamentals/shared-responsibility

A seconda che si adottino soluzioni SaaS, PaaS o IaaS, il cliente deve farsi carico della gestione sicura delle identità degli utenti, delle applicazioni, dei sistemi, etc.

Microsoft Cloud Security Benchmark (MCSB)

Microsoft mette a disposizione dei propri utenti il Microsoft Cloud Security Benchmark (MCSB), che espone tutte le aree che è opportuno attenzionare sia in fase di progettazione dell’ambiente che in fase di security e risk assessment.

Il MCSB è articolato in 12 punti:

- Network security (NS). Include tutti i controlli atti a proteggere le reti (ad esempio la protezione delle VPN, la prevenzione e la mitigazione di attacchi esterni e la protezione del DNS).

- Identity Management (IM). Prevede i controlli relativi alla gestione sicura delle identità e degli accessi, tra cui l’uso di Single Sign-On, la multi-factor authentication, l’impiego di identità gestite per le applicazioni, l’accesso condizionale e il monitoraggio di eventuali anomalie degli account.

- Privileged Access (PA). Comprende i controlli atti a proteggere l’accesso con privilegi al tenant e alle risorse, tra cui una gamma di controlli per proteggere il modello amministrativo, gli account amministrativi e le workstation di accesso con privilegi contro rischi intenzionali e accidentali.

- Data Protection (DP). Comprende il controllo della protezione dei dati at rest, in transito e tramite meccanismi di accesso autorizzati, tra cui individuare, classificare, proteggere e monitorare gli asset di dati sensibili usando il controllo di accesso, la crittografia, la gestione delle chiavi e la gestione dei certificati.

- Asset Management. Copre i controlli atti a garantire la visibilità e la governance di tutte le risorse da parte del personale autorizzato.

- Logging and Threat Detection (LT). Prevede controlli necessari per rilevare le minacce, abilitare, raccogliere e archiviare i log relativi ai servizi cloud, implementare la gestione degli alert.

- Incident Response (IR). Copre i controlli relativi ai processi di incident response: preparazione, rilevamento e analisi, contenimento e attività post-incident, mediante l’uso di servizi di Azure (ad esempio Microsoft Defender per Cloud e Sentinel) e/o altri servizi cloud.

- Posture and Vulnerability Management (PV). Prevede che sia presente un processo che monitori lo stato di sicurezza del cloud (vulnerability assessment, penetration test e relative mitigazioni).

- Endpoint Security (ES). Illustra i controlli relativi agli endpoint negli ambienti cloud, tra cui l’uso di EDR e antimalware.

- Backup and Recovery (BR). Garantisce che i backup delle informazioni siano eseguiti e mantenuti correttamente e in maniera sicura.

- DevOps Security (DS). Comprende i controlli correlati ai processi DevOps (ad esempio esecuzione di test di sicurezza statici delle applicazioni e gestione delle vulnerabilità prima della fase di distribuzione).

- Governance and Strategy (GS). Fornisce indicazioni atte a garantire una strategia di sicurezza coerente e un approccio di governance documentato, tra cui la definizione di ruoli e responsabilità per le diverse funzioni di sicurezza cloud, la strategia tecnica unificata e i criteri e gli standard di supporto.

Azure Penetration Testing

Per valutare la postura di sicurezza dell’ambiente Azure della propria organizzazione, è consigliabile, come raccomandato all’interno dello stesso MCSB, l’esecuzione con cadenza periodica di attività di Penetration Testing del proprio ambiente cloud. A tale scopo noi di Consulthink offriamo il servizio di Azure Security Assessment che consente la valutazione del livello di sicurezza delle risorse esposte su Azure dai nostri clienti, con riferimento alle linee guida e alle best practice redatte da Microsoft nel MCSB.

Fonti

https://explodingtopics.com/blog/corporate-cloud-data

https://www.spiceworks.com/tech/cloud/articles/what-is-cloud-computing/#_002

https://learn.microsoft.com/en-us/azure/security/fundamentals/shared-responsibility

https://learn.microsoft.com/en-us/security/benchmark/azure/overview

di Veronica Venturi

Senior Specialist – Cyber Offensive Solutions and Services

Consulthink S.p.A.